RFID podle frekvence, aneb s čím máte tu čest?

RFID technologie jsou běžnou součástí našeho každodenního života. Kde se s nimi potkáváme a jaká jsou nejčastější rizika? Článek zmiňuje vybrané vektory útoku a nastiňuje reálné situace běžného života, ve kterých se s podvodným jednáním můžeme v prostředí RFID setkat. Hlavním cílem článku je úvodní a stručné rozdělení RFID technologií podle frekvenčního pásma, ve kterém samotná komunikace probíhá, včetně primárních oblasti využití.

O RFID technologii slyšela většina z nás. Někteří ji používáme a možná si to ani neuvědomujeme. Stala se běžnou součástí našeho života. Najdeme ji jako bezpečnostní prvek na zboží v obchodě, možná disponujeme přístupovou kartou nebo čipem do zabezpečeného objektu. Používáme ji rovněž při transportu v hromadné dopravě nebo platbách u obchodníků.

A jak je to s bezpečností? Převážná většina ji pravděpodobně nijak zvlášť neřeší. Například zarytí odpůrci bezkontaktních plateb se jim budou obloukem vyhýbat, ostatní si vystačí s jistou dávkou obezřetnosti, nastavenými limity a v lepším případě budou mít karty uložené ve speciálním bezpečnostním obalu s aluminiovou folií. Co se týče vynalézavosti útočníků, je nepopiratelným faktem, že pravděpodobně budou vždy o krůček napřed. Motivace k nalezení zranitelnosti může být různá - peníze, sláva, uznání nebo čistě prostý fakt, že docílí něčeho, co se nikomu jinému dosud nepodařilo. Ať už je motivace útočníků různá, pro koncového zákazníka bude dopad minimálně z počátku negativní – peněžní ztráta, ztráta identity, soukromí. Záměrně zmiňuji zpočátku, protože v důsledku úspěšné exploitace nebo zveřejnění zranitelnosti dojde k její opravě a svět bude o jednu zranitelnost bezpečnější - pokud se tedy záplatou nevytvořily další dvě.

Připomeňme si základní typy útoků na RFID, se kterými se nejčastěji můžeme potkat:

- Reverse Engineering - klade vysoké nároky na znalosti útočníka i samotného protokolu, kdy je předmětem RE samotný RFID tag nebo reader.

- Analýza výkonu - monitorují se změny ve spotřebě, kdy je možné rozlišit například chybně nebo správně zadaný přístupový kód

- Eavesdropping & Replay - Útočník odposlechne se svým čtecím zařízením komunikaci mezi legitimním RFID tagem a terminálem/čtečkou. V případě replay útoku je navíc schopen část odposlechnuté komunikace znovu zopakovat a získat tak neautorizovaně citlivá data nebo přístupy.

- MitM útok, sniffing - Stejně jako v případě odposlechnutí komunikace, útočník se vloží do komunikace mezi Tag a čtecí zařízení s tím, že zachycená data poupraví a pozměněná odešla dál, jako by se jednalo o původní data.

- Denial of Service - snahou útočníka je zarušit rádiový signál tak, aby nebylo možné komunikaci realizovat (např. s použitím rušičky)

- Klonování - vytvoření duplikátu/kopie tagu, ke kterému má útočník fyzický přístup

Pro reálnější představu si lze představit následující situace:

- Útočník se pokusí se svým klonovacím zařízením přiblížit k vaší přístupové kartě do práce ve frontě na oběd nebo ve frontě na placení.

- Obdobné riziko je reálné v přeplněné MHD, kdy je možné zajistit až nepříjemně blízký kontakt s vaší kartou.

- Nízká míra implementované bezpečnosti vs. motivovaný útočník může vést k otevření cizího hotelového pokoje, kanceláře nebo chytré domácnosti.

- Podcenění vhodného typu RFID tagu může umožňovat útočníkům manipulovat se zůstatkem jízdného, kartami do fitness centra nebo skipassy.

Dopad řady výše popsaných útoků lze výrazně zmírnit použitím šifrovaného přenosu (pokud je podporován), technikami filtrace nebo výběrem silné metody autentizace.

Řadou popsaných útoků se chceme v rámci AEC Hacking Labu zabývat a o zajímavá zjištění se zde, formou článku se čtenáři podělit. Pro pochopení témat bude nevyhnutelné nastínit ve zjednodušeném formátu a rozsahu nezbytný teoretický background. Dnes si představíme zcela základní dělení podle frekvence, na které komunikace probíhá.

Na začátku by bylo vhodné zmínit, že bavíme-li se o technologii RFID (Radio Frequency Identification), často se potkáme se zkratkou NFC (Near Field Communication), která je podmnožinou RFID. Technologie NFC vylepšuje a rozšiřuje možnosti RFID.

1.1 Low Frequency (LF)

Označení/zkratka: LF, frekvence: 125 - 134 kHz

Frekvenční pásmo LF má velmi krátkou, dá se říci téměř kontaktní, čtecí vzdálenost (přibližně cca. 20 cm) a nízkou přenosovou rychlost. Využívá se pasivních tagů, které jsou tvořeny kotoučem z měděného drátu a nepřepisovatelné paměti. Pro základní přečtení LF tagu vám v dnešní době postačí většina novějších mobilních telefonů se systémem Android. To samé neplatí zcela pro iOS, kde je řada "ale", lišících se v závislosti na modelu iPhone. Převážně je nutná instalace aplikace třetích stran pro schopnost NFC tag přečíst a za druhé musí být TAG speciálně enkódovaný. Pokud není, iPhone jej nepřečte. Pro pokročilou práci s tagem je vhodné pořídit si čtečku. Na trhu existuje celá řada výrobků, lišících se převážně funkcemi, podporovanými typy a standardy.

Příklady využití:

- identifikačních průkazy

- k identifikaci komponent v zařízení během výroby

- k evidenci domácích zvířat

- a další…

Výrobci a jejich čipy:

EM4XX (Unique), HID/ProxCard, Indala, Honeywell, AWID, Nedap NeXS

1.2 High Frequency (HF)

Označení/zkratka: HF, frekvence: 13.56 MHz

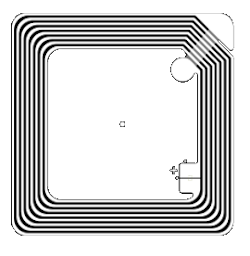

Pásmo 13.56MHz se vyznačuje především vyšší čtecí vzdálenost než LF (v případě aktivního provedení čtecí vzdálenost do cca. 1 metru). Využívají se opět především pasivní tagy. Menší nevýhodou může být nižší přenosová rychlost, naopak výhodou vysoká spolehlivost v přítomnosti kovů a různých tekutin. Anténa tagu je vyrobena z měděného drátu nebo může být vytištěna vodivým inkoustem na papírovou podložku a doplněná čipem. Rozlišujeme čipy ve variantě RO (Read Only – pouze čtení) nebo RW (Read Write – možnost zápisu). Kapacita se pohybuje v rozmezí několika bytů až po kilobyty. K přečtení HF tagů lze opět jako v případě LF tagů doporučit mobilní telefon s OS Android (základní informace) nebo některou ze čteček (readerů), jako je například Proxmark.

Příklady využití:

- docházkové a jiné evidenční systémy

- knihovní systémy

- e-peněženky, věrnostní karty

- přístupové systémy

Výrobci a jejich čipy:

NXP (MIFARE), HID iClass, Legic, Calypso

1.3 Ultra High Frequency (UHF)

Označení/zkratka: UHF, frekvence: 860 - 960 MHz

Je-li třeba zajistit přenos informace na vzdálenost několika metrů, pak je ideálním kandidátem UHF pásmo. Frekvenční pásma se pro systémy UHF v různých zemích liší. Technologie využívá standardu ISO 18000. Technologie UHF je používána pro identifikaci zboží a logistických jednotek, což umožňuje především zavedení jednotného číselného standardu EPC (Electronic Product Code).

Příklady využití:

- identifikace zboží a logistických jednotek

- v autodopravě

Výrobci a jejich chipy:

RAIN RFID, EPC Gen 2

1.3 Microwave pásmo (MW)

Označení/zkratka: MW, frekvence: 2,4 a 5,8 GHz

MW pracuje v blízkosti frekvenčního pásma Wi-Fi sítí. Výhodou je velká čtecí vzdálenost a vysoká přenosová rychlost. Mezi nevýhody se řadí velmi špatný výkon v přítomnosti kovu a tekutin. U pásma MW se již nepracuje s pasivními tagy, ale s aktivními, protože vlastní zdroj energie tagu dokáže výrazně zvýšit čtecí vzdálenost až na desítky metrů.

Příklady využití:

- pro identifikace vozidel a pohybujících se předmětů (Real Time Location Services).

Výrobci a jejich chipy:

Nedap TRANSIT

Závěrem

Nastínili jsme si různé motivace útočníků a rizika, která s používáním bezkontaktní technologie souvisí. Zároveň jsme provedli základní rozdělení RFID technologií podle frekvenčních pásem. V rámci AEC Hacking Labu se budeme zaměřovat především na LF a HF frekvenční pásma. K tomu, abychom si RFID tag na zmíněných frekvencím mohli přečíst a dále s ním pracovat (čtení, zápis, dumping, klonování), budeme potřebovat čtecí zařízení. V příštím článku si představíme Proxmark3, který je k těmto účelům ideálním řešením.