Cloudové hrozby

Cloudová řešení se v mnohém liší oproti tradičním on-premise řešením už i tím, že jsou vystavena za vnějším perimetrem vlastní in-house sítě, běžící v rámci veřejného internetu, což s sebou přináší jak výhody, tak také bezpečnostní rizika. Běžná bezpečnostní řešení se ukazují jako neefektivní při použití v cloudovém prostředí a proto je potřeba volit jiné nástroje, ať již tzv. cloud-native nebo mezi third-party řešeními. Cloudová infrastruktura může být snadno dostupná ze kteréhokoliv místa na světě jak pro zaměstnance, zákazníky, tak i pro útočníky a kyberneticé skupiny, které cílí na citlivá a hodnotá business data, ze kterých lze profitovat. Veřejné cloudové platformy v dnešní době nabízí snadnou ovladatelnost, jednoduchou práci s cloudovými zdroji a celkově umožňují podstatnou optimalizaci a úsporu nákladů na provoz, bez nutnosti pořizovat a spravovat vlastní hardware. Nižších nákladů je dosaženo sdílením zdrojů mezi více zákazníky, kteří jsou softwarově izolováni. Útočníci však tím pádem mohou své útoky vést vůči více cílům současně, případně zneužít nalezené zranitelnosti vůči více zákazníkům, replikovat útoky na více platformách atp.

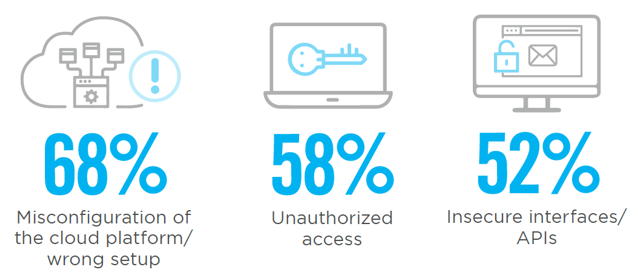

I když Cloud Service Provideři dělají pro bezpečnost svých řešení maximum, nemalý díl odpovědnosti vždy připadá na koncového zákazníka, který bohužel ne vždy disponuje dostatečným know-how a ne vždy využívá bezpečnostní konfigurační potenciál v plném rozsahu. Častěji bývá nastavení výchozí, což se ukazuje jako nedostatečné a v některých případech přímo rizikové. Nejnovější rizika spojená s cloudy poukazují převážně na problémy spojené s konfigurací a ověřováním než na tradiční problémy s malware a zranitelnostmi samotných platforem, viz procentuální vyjádření z Cloud Security Reportu od Cybersecurity Insiders za rok 2020, který reflektuje obavy a reálné zkušennosti velkého množství firem z různých oblastí, působících v cloudovém prostředí.

Cloudové hrozby

Veřejné cloudové prostředí čelí mnoha bezpečnostním hrozbám jak z veřejné sítě, tak také zevnitř společnosti. Aby byla obrana proti těmto útokům účinná a efektivní, je potřeba si nejdříve reálné hrozby definovat. Níže jsme identifikovali osmnáct hrozeb, kterým dnešní cloudy převážně čelí.

1. Data breaches & Leaks

Řadí se mezi nejčastější hrozby v cloudovém prostředí. Úniky dat v důsledku chybné konfigurace stály firmy v roce 2019 dle Divvy Cloud vice jak 3.18 triliónů dolarů. Úniky dat jsou pro cloudová prostředí větší hrozbou než v případě in-house řešení a to i z důvodu velkých přenosů dat mezi zaměstnanci a cloudovými systémy. Mezi únik dat (Data breach) řadíme kterýkoliv cybersecurity incident nebo útok, při kterém dojde k zobrazení, ukradení nebo neautorizovanému využití dat.

Rizika:

- Vystavení neveřejných dokumentů skrze veřejné odkazy

- Vystavení cloud-based repozitářů jako public (veřejně dostupné)

- Ztráta důvěry zákazníků a obchodních partnerů

- Únik citlivých informací včetně firemního know-how, IP (intellectual property)

- Finanční dopady v důsledku porušení nařízení (GDPR, HIPAA, PCI DSS)

- Negativní dopady na firemní brand, hodnotu na trhu

- Zvýšené výdaje na vyšetření incidentu a forenzní analýzu

- Data přístupná přes internet jsou nejzranitelnějším aktivem při nesprávné konfiguraci nebo možnostech exploitace.

- Riziko odposlechnutí dat (traffic intercepting)

Viz. útok provedený v roce 2017 na společnost Equifax, jedné ze tři největších úvěrových Agentur v USA, který měl za následek únik dat o 148 milionech američanů. Při tomto útoku útočníci zneužili expirovaného certifikátu a dařilo se jim únik dat maskovat bez povšimnutí po dobu 76 dnů.

Zdroj:https://epic.org/privacy/data-breach/equifax/

Řešení:

- In-Transit security & At-Rest data security

- Zvyšování povědomí o phishingových útocích v prostředí cloudu

- Definování obchodní hodnoty dat a dopadu jejich ztráty

- Ochrana dat eliminací přístupů k nim

- Propracovaný incident-response plán, který zohledňuje poskytovatele cloudu a zákony na ochranu osobních údajů.

2. Data Loss

Množství dat s postupem času v cloudu narůstá, což může činit zálohování těchto dat náročné a zároveň nákladné. Nicméně v případě napadení úložiště ransomwarem, může reálně dojít ke ztrátě všech dat v důsledku jejich zašifrování a požadování zaplacení nemalé částky za jejich opětovné dešifrování.

Rizika:

- Ransomware - zašifrování veškerého obsahu s cílem vydírat společnost

Řešení:

- Vytvoření distribuovaného backup systému - Data jsou zálohována ve více systémech a lokalitách tak, aby se zabránilo ztrátě dat v rámci individuálního SAN (Storage Area Network) systému.

3. Access Management

Bezpečnostní incident může vzniknout v důsledku celé řady pochybení a nedostatečné ochrany.

Rizika:

- Nedostatečná ochrana hesel (jejich ukládání)

- Absence automatické a pravidelné rotace kryptografických klíčů a hesel

- Chyby ve správě identit a přístupů

- Nevynucená multifaktorová autentizace

- Slabá politika hesel nevynucující silná hesla

- Útočnící, vydávající se za legitimní uživatele

- Sledování přenášených dat

Řešení:

- Striktní politika přístupu pro cloudové uživatele a identity - limitování přístupů je pro bezpečnost cloudového systému zásadní. Zaměstnanec by měl disponovat jen těmi přístupy, které potřebuje ke své práci. V tomto mohou pomoci pravidelné audity zaměřené na úroveň přístupů zaměstnanců v rámci cloudového systému s cílem identifikovat ty nepotřebné a neopodstatněné a odstranit je. Neodebrání přístupů bývalému zaměstnanci, který tak má i nadále přístup, může vést k únikům dat. Měla by být nastolena úzká spolupráce mezi IT administrátory a HR oddělením, aby byl zajištěn funkční off-boarding proces zajišťující odebrání přístupů bývalému zaměstnanci.

- Authentication & Identity verification - Vynucení multi-faktorové autentizace (MFA)

- Limitování počtu tzv. „root“ účtů, disponujících vysokým oprávněním

- Separation of duties (SoD) model - Odděluje jednotlivé úlohy, které mohou být v cloudovém prostředí provedeny tak, že je není schopen jediný uživatel sám řídit. Například úlohy, které mohou být destruktivní, jako odstranění konkrétních zdrojů nebo souborů, vyžadují pro provedení vice jak jednu osobu. Čímž se výrazně zvyšuje úroveň bezpečnosti, protože I v případě kompromitace účtu administrátora útočník nezíská úroveň přístupu, která by mohla být pro společnost vyloženě destruktivní.

- Segregace a segmentace účtů a skupin v návaznosti na jejich business potřeby v souladu s principem co nejnižších oprávnění.

- Segmentace na základě dílčích Virtual Private Clouds (VPCs)

- Pravidelná automatizovaná rotace klíčů

- Pravidelná identifikace a odstranění nepoužívaných přístupů a oprávnění

4. Insecure APIs / Interfaces

Starají se o interakci s cloudovými systémy. Application Programming Interfaces (APIs) a User Interfaces (UIs) jsou pravděpodobně nejvíce exponované části systému. Často mohou být rovněž jediným vstupním vektorem zvenčí do jinak chráněné neveřejné části cloudového prostředí. Cloud Service Provider (CSP) často poskytuje podrobnou dokumentaci, jednoduše použitelnou pro své zákazníky, která však stejně tak dobře může posloužit útočníkům k nalezení a exploitaci potenciálně zneužitelných metod, s cílem získat přístup nebo exfiltrovat data zákazníka, pokud pochybyl v řádném zabezpečení cloudového rozhraní v rámci své firemní cloudové infrastruktury. Rozlišujeme několik druhů přístupů:

Rizika:

- API Security Vulnerabilities - V minulosti z reálných kauz například ukládání hesel v čitelné podobě, přístupné tisícům zaměstnancům poskytovatele cloudových služeb, viz kauzy s Facebook nebo Google Nicméně týkalo se i Twitteru nebo GitHub, viz odkazy níže:

https://techcrunch.com/2019/03/21/facebook-plaintext-passwords/

https://www.theverge.com/2019/5/21/18634842/google-passwords-plain-text-g-suite-fourteen-years

https://techcrunch.com/2018/05/03/twitter-password-bug/

https://www.zdnet.com/article/github-says-bug-exposed-account-passwords/

- Zranitelná API mohou představovat přímé bezpečnostní riziko s přímými dopady na důvěryhodnost, integritu, dostupnost.

- Zranitelnosti v oblastech neautorizovaného přístupu

- Nezabezpečený přenos dat (HTTP místo HTTPS)

- Neautentizovaná interakce s API/Interface (hesla, klíče)

- Nedostatečné validaci vstupních dat a jiné zranitelnosti (XSS, CSRF, SQLi, BO, RFI, RCE)

Řešení:

- Dodržování OWASP API security guidelines. Pro více informací, viz. https://owasp.org/www-project-api-security/

- Pečlivý výběr Cloud Storage poskytovatele

- Pravidelné testování, audity

- Monitoring nezvyklých aktivit

- Použití bezpečných klíčů a jejich ochrana, včetně obměny v čase

- Zajištění bezpečného přenosu dat (šifrovaný přenos citlivých dat)

5. Misconfiguration

Ponechání výchozích bezpečnostních nastaveních a nevyužití potenciálu dostupných služeb a konfiguračních nastavení pro zajištění vyšší úrovně bezpečnosti je pravdepodobně nejčastější hrozbou v cloudovém prostředí, která často končí únikem dat. Dnešní cloudové infrastruktury jsou navrženy s cílem co nejjednodušího ovládání a sdílení dat, což však klade rovněž nároky na samotné organizace, které musí zajistit, že data budou dostupná pouze autorizovaným účastníkům. Spolehat se pouze na výchozí konfigurační nastavení Cloud Service Providera nemusí být dostačující a je třeba provést detailnější individuální konfiguraci. Nedostatečná znalost bezpečnosti cloudového prostředí v kombinaci s dnes již celkem běžným multi-cloud deploymentem, může snadno vyústit v konfigurační pochybení a vystavení zdrojů či dat útočníkům.

Z reálných kauz za zmínku stojí například únik citlivých dat v důsledku chybné konfigurace AWS, týkající se National Security Agency (NSA) , viz

https://www.cyberscoop.com/nsa-army-leak-red-disk-aws-upguard-chris-vickery/

Rizika:

- Nezabezpečená datová úložiště a kontejnery

- Příliš benevoletní oprávnění

- Výchozí přihlašovací údaje a konfigurační nastavení

- Absence zapnutých bezpečnostních mechanismů

- Nepatchované systémy

- Absence logování a monitoringu

- Neošetřený přístup k vystaveným portům a jednotlivým službám

Řešení:

- Maximální automatizace a použití technologií, průběžně provádějících scany s cílem odhalit chybně konfigurované zdroje a sjednat nápravu v reálném čase.

6. Cryptojacking

Jedna z poměrně nových forem kybernetických útoků cílících na cloud, často hůře detekovatelná, protože neovlivňuje samotnou funkčnost služeb v cloudu, ale má vliv na zdroje. Útočníci zneužijí cloudové prostředky k těžbě kryptoměn, což vede k vyšším nákladům na provoz, vyššímu vytížení zdrojů a tím i zpomalení, což může být mylně přisuzováno nedávným updatům, pomalejší rychlosti internetové konektivity apod.

Rizika:

- Útočníci zneužívají cloudové zdroje k těžbě kryptoměn.

Řešení:

- Monitoring neobvyklého chování, zpomalení, provozních nákladů

7. Cloud Account Hijacking

Zcizení firemního/zaměstnaneckého/administrátorského účtu může útočníkům otevřít dveře k firemním informacím bez toho, aniž by byla bezprostředně detekována kriminální nebo jiná škodlivá činnost. V cloudovém prostředí se útočnící zaměřují na vysoce privilegované a tím pádem rizikové účty, jako jsou servisní cloudové nebo subscription účty. Podle Cloud Security Alliance (https://cloudsecurityalliance.org/) patří tento typ útoku mezi tři největší bezpečnostní rizika v cloudovém prostředí.

Rizika:

- Password cracking

- Používání jednoho hesla pro více služeb

- Phishingové emaily

- Slabá politika hesel umožňující volbu velmi slabých hesel

- Útočnící schovávající se za legitimní uživatele

- Plná kontrola nad zcizeným účtem, business logikou, funkcemi, daty a aplikacemi

- Mohou vést k významným provozním a obchodním odstávkám

- Další potenciální negativní dopady na reputaci, brand, následné právní důsledky.

- Ztráta citlivých osobních i firemních dat

Řešení:

- Multifaktorová autentizace (2FA, 3FA)

- Silná politika hesel

- Přidělování minimálních potřebných oprávnění pro výkon pracovní činnosti

- Školení zaměstnanců v oblasti bezpečnosti, především ohledně socialingu a phishingových útocích.

- Monitorování uživatelských aktivit

- Citlivá data je vždy potřeba šifrovat před samotným přesunem do cloudu

- Defence-in-depth a bezpečná konfigurace IAM jsou pro tuto oblast klíčové

8. Non-authorized Access

Na rozdíl od on-premise řešení, vnější perimetr cloudového prostředí je v internetové síti nejen přístupný zaměstnancům nebo zákazníkům, ale také případným útočníkům. Chyby v bezpečnosti nebo kompromitace přístupových údajů, včetně klíčů, může znamenat pro útočníka volnou vstupenku do firemního cloudového prostředí.

Rizika:

- Chyby autorizace přístupu ke službám, aplikacím, datům.

- Konfigurační chyby zpřístupňující nebo povolující anonymous/public access

Řešení:

- Audit konfigurace nastavení cloudových služeb

- Penetrační testy vnějšího perimetru cloudové infrastruktury

9. Phishing Scams

V případě phishingu se útočnící snaží oběť oklamat důvěryhodně vypadajícími emaily a webovými aplikacemi s cílem získat osobní či jiné citlivé informace a přístupy. Tyto aktivity patří mezi hojně využívaný typ útoků, obzvláště v době pandemie je aktivita phishingových kampaní vysoká (emaily informující ohledně vakcín, PCR testů, lockdownu apod.).

Rizika:

- Snaha o získání citlivých osobních dat, firemních cloudových dat a přístupů.

Řešení:

- Pečlivé ověřování emailové adresy a jména odesílatele

- Kontrola odkazů a adres, kam ve skutečnosti odkazují

- Kontrola hlaviček emailových zpráv, především hodnoty „From: “

- Podezřelé slovní obraty, gramatické chyby

- Školení zaměstnanců a zvyšování povědomí o phisingu

10. Domain Spoofing

Další z forem phisingu, hojně využívaná proti cloudovým prostředím, při které se útočník tváří, že používá firemní doménu k její impersonizaci nebo některého z jejich zaměstnanců. Podle Federal Trade Commission se každoročně nemalé procento firem setkává s některou z forem doménového spoofingu.

Rizika:

- Útočníci vytváří falešné webové stránky na doménách, majících za cíl oklamat uživatele a zajistit jim důvěryhodnost

Řešení:

- Implementace správných bezpečnostních postupů a detekčních nástrojů

11. Spyware

Cílem spyware je sběr a sdílení cloudových dat s útočníkem, bez vědomí vlastníka. Dovnitř se může dostat jako skrytá komponenta aplikačního vybavení, instalovaného v cloudu nebo skrze jiné sofistikované metody, kde na začátku figurovala klamavá reklama, webová stránka, email nebo IM (instant messaging).

Rizika:

- Sběr a sdílení cloudových dat s útočníkem

Řešení:

- Monitorování přihlášení z neobvyklých lokalit, v neobvyklých časech

- Pravidelně vyhodnocovat rizika instalovaných aplikací a autorizovaných zařízení

12. Insecure Applications / Services

I když může být bezpečnost cílového systému na vysoké úrovni, může ji výrazně degradovat nasazení externí aplikace. Služby třetích stran, mezi které patří i aplikace, mohou představovat závažné bezpečnostní riziko a proto by měl jejich nasazení předcházet pečlivý výběr a schvalovací process. Stejně tak je bezpečnostním rizikem vystavení služby (například SQL serveru) bez patřičného zabezpečení a hardeningu.

Rizika:

- Zranitelnosti aplikací ( viz. metodologie OWASP)

- Veřejně vystavené zranitelné či nedostatečně konfigurované služby (databáze, úložiště, služby pro vzdálenou správu)

- Nedostatečná kontrola přístup (IP white-list)

- Absence provádění pravidelných záplat

Řešení:

- Penetrační testy

- Pravidelná aplikace updatů a patchů

- Pečlivý výběr aplikací třetích stran

- Omezení přístup pouze pro povolené IP rozsahy

13. Insecure Cloud Architecture

Přesun z on-premise řešení, včetně zachování všech interních bezpečnostních IT kontrol, není vždy možné v poměru 1:1. Cloudové prostředí má svá specifika, nástroje a služby. Firemní prostředky vystavené v cloudovém prostředí mimo firemní síť a běžící na infrastruktuře, kterou navíc společnost nevlastní, sebou přinášejí bezpečnostní výzvy, jenž jsou odlišné od nástrojů a technik, které fungovaly a zajišťovaly visibilitu v on-premise síti. Bezpečný návrh cloudové infrastruktury a strategie je nepostradatelný základ pro úspěšný a bezpečný přesun do cloudového prostředí, včetně samotného deploymentu a následného provozu v něm. Pro společnost je klíčové nasazení správných bezpečnostních nástrojů, zajišťujících dostatečnou visibilitu, možnosti monitoringu cloud-based zdrojů a jejich ochranu před útoky a útočníky z veřejné sítě, včetně těch interních (viz. Malicious Insiders).

Rizika:

- Úspěšné kybernetické útoky v důsledku slabin v cloudovém návrhnu mohou vést k finanční ztrátě, poškození dobré pověsti, právním dopadům a pokutám

- Absence cloud-focused security nástrojů a dostatečná visibilita

Řešení:

- Vytvoření a implementace bezpečné cloudové architektury

- Udržování Threat modelu v aktuálním stavu

- Implementace bezpečnostních cloudových nástrojů a zajištění dostatečné visibility pro posouzení aktuálního bezpečnostního stavu

14. Malicious Insiders

Často je mylně předpokládán útok primárně zvenčí, kdy hovoříme o útočnících, kteří naleznou slabinu v našem vnějším perimetru a dostanou se dovnitř s cílem ukrást data. Realita však bývá ve skutečnosti jiná a dle průzkumu společnosti McAfee stojí za 43% všech úniků dat útoky zevnitř společnosti, prováděné většinou samotnými zaměstnanci. Nemusí však vždy jít o úmysl. Únik dat může vzniknout i v důsledku neúmyslné chyby lidského faktoru. Rovněž, jak již bylo zmíněno v části „Access Management“, je klíčové i správné nastavení off-boarding procesu, protože nemalé množství společností je hacknuto právě nespokojenými bývalými zaměstnanci v důsledku jejich odplaty. Tzv. „Insideři“ obvykle nemusí složitě obcházet firewally, virtuální privátní sítě a další bezpečnostní ochranné prvky, ale mohou v rámci důvěryhodné úrovně zneužít svých přístupů k získání citlivých dat a mít tak přímý přístup do sítí a počítačových systémů.

Rizika:

- Kromě externích útočníků hrozí rizika úniku dat zevnitř společnosti

- Nespokojení zaměstnanci, bývalí zaměstnanci

- Ztráta cenných informací a firemního tajemství

- Cílené sabotáže mohou mít negativní dopad na firemní produktivitu, důvěryhodnost

Řešení:

- Monitoring uživatelských aktivit, sítí, mobilních zařízení na všech úrovních oprávnění

- Incident Response

- Přidělování pouze nezbytných oprávnění

- Spolehlivý off-boarding proces

- Školení uživatelů ohledně ochrany firemních dat a nakládání s nimi na zařízeních mimo firmu (notebooky, mobilní zařízení), s dopady a postihy v případě jednání, která jsou v rozporu s firemním ustanovením.

- Pravidelné audity serverů v cloudu i on-premise reagující na změny

15. Untrained Employees

Ačkoli většina dnešních hrozeb přichází od útočníků z venčí, často bývá příčina problému zapříčiněna zevnitř. Mezi časté chyby patří podceňování reálných hrozeb a nedostatečná proškolenost zaměstnanců na všech úrovních. Prevence ve formě prezentace IT teamu ohledně phishingových emailů a tvorby silných hesel je v dnešní době již nedostačující a měla by být nahrazena strukturovanými cloud training plány, organizovaných na základě přidělené role, platformy, oblasti činnosti apod.

Rizika:

- Nedostatečká znalost bezpečnostní problematiky a hrozeb

Řešení:

- Průběžná školení a vzdělávání zaměstnanců v cloudové bezpečnosti

16. Cyber-Attacks

Kybernetický zložin je business, který je poměrně výdělečný. Vezmeme-li v potaz, že je cloudová infrastruktura vystavena ve veřejném internetu, na sdílené infrastruktuře pro více zákazníků s cílem optimalizovat náklady a navíc bohužel často nesprávně zabezpečena, stává se tak pro svůj citlivý a cenný obsah častým cílem útočníků, kterí chtějí na datech profitovat.

Rizika:

- Nalezené zranitelnosti je možné opakovat vůči celé řadě dalších zákazníků

- Exfiltrace citlivých dat, obchodních tajemství, jejich zveřejnění nebo prodej

- Nasazování ransomware, šifrování veškerého obsahu s cílem vydírat a profitovat

- Kybernetické útoky sponzorované cizími státy nebo konkurencí

Řešení:

- Bezpečnostní audity a penetrační testy na pravidelné bázi

- Ochrana proti DoS/DDoS útokům

17. Denial of service attacks

Řadí se mezi cloudové hrozby, které mohou zcela ochromit chod společnosti, je-li tato zcela závislá na cloudovém prostředí a provozuje v cloudu business-critical data nebo důležité interní či zákaznické aplikace. Při tomto typu útoku kyberútočníci zahltí cílové systémy velkým množstvím webového provozu, které nejsou kapacitně schopné obsloužit, což vede k nedostupnosti služeb.

Rizika:

- Nedostupnost pro klienty, zaměstnance

- Finanční dopad na business v důsledku nedostupnosti

- Negativní dopad na reputaci v důsledku výpadku

Řešení:

- Aktivní ochrana vůči tomuto typu útoků

18. Credentials Leaks

V dnešní době, kdy se hojně využívají cloudové emailové služby a služby na sdílení dokumentů v různých cloudových úložištích, uživatelé ztrácí obezřetnost ohledně výzev na opakované zadání hesla pro přístup k danému dokumentu, po kliknutí na odkaz, což bývá často zneužíváno právě v phishingových kampaních. Takové automatické vyplnění jména a hesla v dialogu, který může mít důvěrně známou podobu, vede k nevědomé ztrátě přístupových údajů.

Mezi další zdroje přístupů patří únik přístupových klíčů nebo údajů v public Git repozitářích, a to i v případě, došlo-li následně k jejich smazání, protože se se mohou stále vyskytovat v historii commit logu.

Rizika:

- Phisingové útoky

- Únik přístupových klíčů a tokenů skrze public repozitáře

Řešení:

- Školení zaměstnanců

- Důsledná kontrola a automatizované kontrolní procesy odstraňující citlivá data před jejich publikací

Závěrem

Výše jsme si popsali osmnáct konkrétních hrozeb, kterým dnešní cloudová prostředí čelí, včetně možných řešení, jak rizika spojená s hrozbami co nejvíce eliminovat a zajistit bezpečnost. Je zřejmé, že výčet není kompletní, což však ani nebylo primárním cílem tohoto článku, spíše jako seznámit čtenáře se základními hrozbami v prostředí cloudu a dát těmto útokům konkrétní obrysy. To, zda-li následně budete spoléhat na bezpečnost výchozí konfigurace cloudových služeb nebo dáte přednost hardeningu konfigurace dle obecně doporučovaných Best-practises, doporučení vyplývajících z CIS Benchmarků, pravidelných konfiguračních auditů nebo penetračních testů, je již čistě vaše rozhodnutí, na základě aktuálních požadavků, s ohledem na prostředky a možnosti. Jedno je však jisté. Váhy odpovědnosti za určité oblasti se oproti klasickému on-premise řešení při nasazení v public cloudu výrazně liší (viz Shared Responsibility Model), což může rozhodně pozitivně přispívat ke kvalitě našeho spánku, nicméně celá řada oblastí a jejich bezpečnosti, zůstane pravděpodobně vždy v našich rukou (data, přístupy, uživatelé). Abychom je mohli chránit efektivně, musíme především vědět, proti čemu vlastně stojíme a bojujeme. Pokud jste dočetli až sem, věřím, že vám cloudová bezpečnost není lhostejná a je vám zřejmé, že se nejedná o běh na krátkou trať, nýbrž o kontinuální a pečlivou činnost, která však může být častokrát i nemalou výzvou.